Kim jest vCISO?

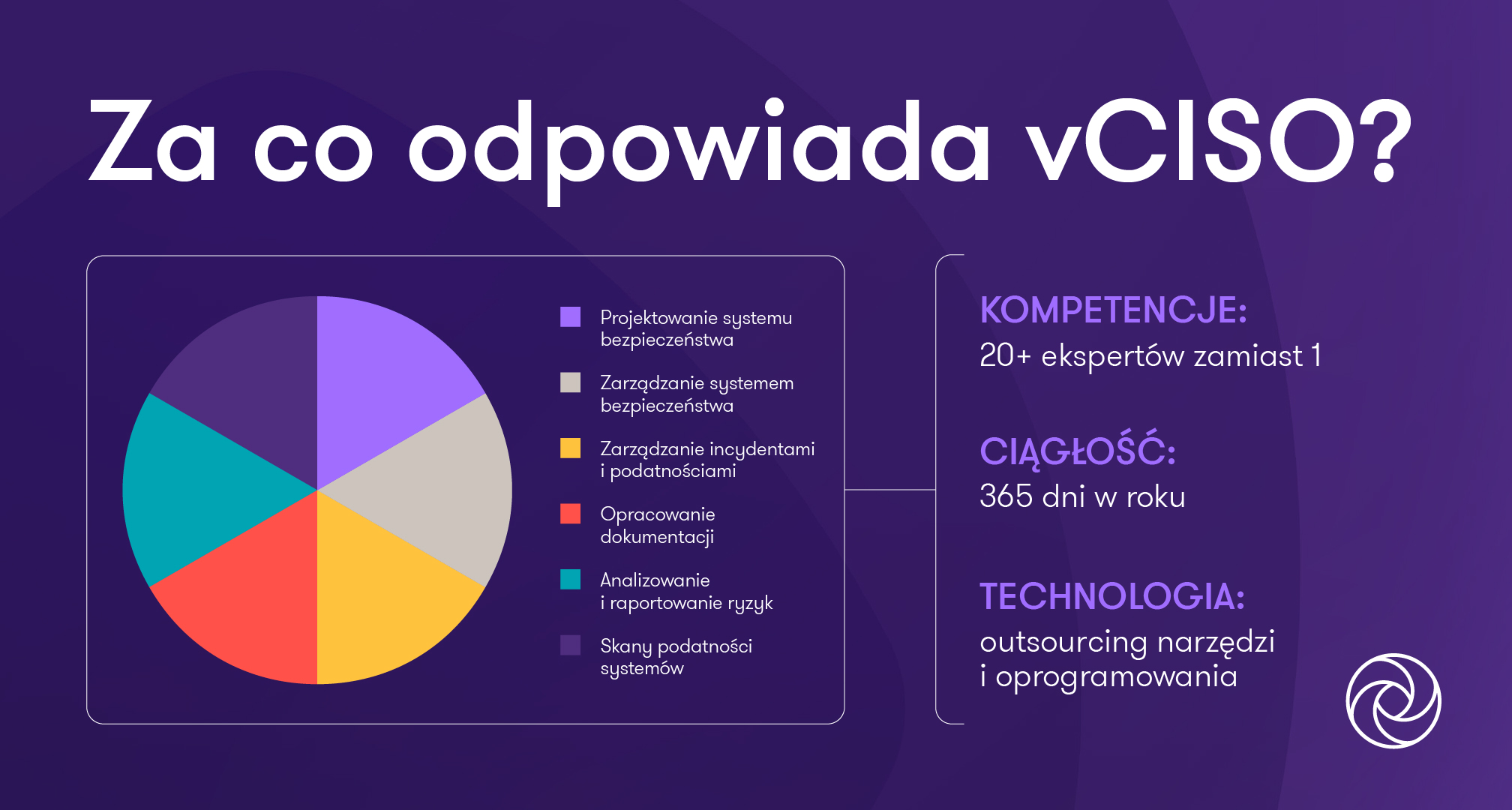

Pod pojęciem vCISO kryje się kompleksowa usługa. Pomimo faktu, że z firmą objętą jego opieką nie współpracuje konkretna “twarz”, uzyskuje ona wartość w postaci wiedzy i kompetencji nie tylko jednej osoby, a całego zestawu kompetencji zespołu. I tak zamiast otrzymać jednego eksperta od GRC, otrzymujemy zestaw osób, które potrafią wesprzeć organizację niezależnie od skali i złożoności problemu. Usługa nie jest ‘z półki’ – jest starannie dobrana pod kątem potrzeb zarówno jeśli chodzi o cechy merytoryczne zespołu, jak i wymagania dotyczące lokalizacji czy dostępności. Jako całość zatem, vCISO, czyli Wirtualny Szef Bezpieczeństwa Informacji to uszyta na miarę usługa, w której zespół zewnętrznych ekspertów w całości przejmuje odpowiedzialność za bezpieczeństwo informacji u Klienta, implementuje odpowiednie narzędzia i wykonuje uzgodnione zadania po to, aby jak najszybciej i jak najlepiej podnieść poziom bezpieczeństwa.

Ile zaoszczędzisz dzięki vCISO? Kalkulator oszczędności na vCISO w dużej, średniej i małej firmie

Szef bezpieczeństwa informacji to nie szef IT

Istniejące zagrożenia i coraz bardziej zaawansowane metody włamań budzą wyraźny postrach wśród zarządzających firmami. Naturalnym odruchem jest kierowanie zadań związanych z bezpieczeństwem informacji do szefów IT – w końcu to oni znają się jak nikt na technologii. I o ile to drugie stwierdzenie to racja, sam odruch jest niepokojący i w zasadzie jest jednym ze składników gotowego przepisu na porażkę w tym obszarze. Dlaczego?

Rola szefa IT polega na dostarczaniu usług dla linii biznesowych poprzez zapewnienie odpowiedniej technologii związanej z przechowywaniem danych, transmisją, komunikacją lub też z utrzymaniem wskazanych aplikacji. Szef IT pełni bardzo istotną rolę w kontekście utrzymania systemów w ruchu, ale to nie jest ta sama rola, co zapewnienie ich bezpieczeństwa. Skoro rysujemy wyraźne podziały w organizacjach wskazujące na konflikty interesów, jak np. w obszarze księgowości czy kadrowo-płacowym, to dlaczego nie zauważamy sprzeczności w tym obszarze?

Typową rolą szefa IT jest wdrożenie i utrzymanie: systemu, oprogramowania, aplikacji itp. Jednakże to szef bezpieczeństwa odpowiada za weryfikację, czy rozwiązanie jest bezpieczne, spełnia wymagane standardy, odpowiada na wymagania regulacyjne i wreszcie – wynika z analizy ryzyka. W takim obszarze bardzo trudno jest oczekiwać od szefa IT że w sposób obiektywny oceni on wykonanie swojej pracy. To nie jego rola.

W organizacjach obie te komórki powinny być rozdzielone, o czym kiedyś pisaliśmy tutaj: Dlaczego mój dział IT nie zarządza bezpieczeństwem informacji?

Koszt zatrudnienia CISO vs koszty vCISO

Wnioskując o kosztach, należy zwrócić uwagę na zasadniczą różnicę w kształtowaniu się wynagrodzenia za usługę vCISO w porównaniu do klasycznego etatu. Zatrudnianie inhouse wiąże się z kosztami oscylującymi w granicach 25-35 tysięcy złotych miesięcznie brutto za samego szefa bezpieczeństwa. Do tych kosztów należy doliczyć oczywiście pozostałe składniki wynagrodzenia, takie jak koszty pracodawcy, wyposażenie stanowiska pracy, szkolenia itp. Za te pieniądze uzyskujemy jedną osobę.

W przypadku vCISO, ten koszt może być znacznie mniejszy, lecz tak naprawdę zależy od skali działania organizacji. Należy jednak wspomnieć, że dla przykładu w usłudze vCISO z Grant Thornton zazwyczaj osiągamy około 50% mniejsze wynagrodzenie za całą usługę, wraz z narzędziami, aniżeli wynosi na danym rynku koszt zatrudnienia jednego szefa bezpieczeństwa.

Kalkulator oszczędności na vCISO

Odpowiedz na pytanie i dowiedz się ile rocznie Twój biznes może zaoszczędzić na wdrożeniu wirtualnego szefa bezpieczeństwa informacji (vCISO)

Narzędzie służy do poglądowej kalkulacji i przygotowane zostało na podstawie przeciętnych wynagrodzeń CISO w małych, średnich i dużych przedsiębiorstwach. Pozostałe koszty opierają się na cenach obowiązujacych w 2026 roku

Google news

Bądź na bieżąco ze zmianami w prawie, podatkach i księgowości! Zaobserwuj nas w Wiadomościach Google

Outsourcing bezpieczeństwa IT. Jak działa?

Przede wszystkim nie jest typowym outsourcingiem. Nie jest też body leasingiem, choć ma niekiedy dość podobne cechy. vCISO zazwyczaj otrzymuje na przykład imienną skrzynkę pocztową w domenie firmy, jest przedstawiany jak pracownik i jednocześnie odpowiada za koordynacje pracy między firmą, a dostawcą usługi (np. Grant Thornton). Następnie, jak najszybciej implementowane są narzędzia, weryfikowany jest stan bezpieczeństwa firmy i identyfikowane są pierwsze, niezbędne działania.

Z punktu widzenia szefa bezpieczeństwa, można wyróżnić dwa strumienie takich prac:

- Strumień governance – wskazujemy istotne i niezbędne zmiany w politykach, procedurach a także modyfikujemy istniejące procesy tak, aby spełniały wymagania regulacyjne a także odpowiadały na wymagania płynące ze standardów

- Strumień technologiczny – tu doradzamy Klientom, z jakich rozwiązań technologicznych powinni skorzystać po to, aby podnieść swój poziom bezpieczeństwa.

I nie ma w naszych działaniach nic nadzwyczajnego poza tym, że usługa vCISO zwykle działa zdalnie, choć realizujemy również wyzwania, takie jak testy scenariuszy utrzymania ciągłości działania w siedzibie klienta, w kilku miejscach na raz. W tym tym ujęciu można uznać, że vCISO, jako szef bezpieczeństwa informacji umiejętności bilokacji.

Kluczowe elementy decydujące o koszcie outsourcingu cyberbezpieczeństwa

Największą zaletą vCISO dzięki której kosztuje on mniej mniej od tradycyjnego zatrudnienia, jest sposób w jaki wykonywane są prace nad odprnością cybernetyczną biznesu. Sposób pracy dostawcy tego rozwiązania, pozwala na jednoczesne uczestnictwo w więcej, niż jednym projekcie na raz. Dodatkowo, zastoowane narzędzia przekazują maksymalnie dużo informacji pomiędzy vCISO finkcjonującymi w ramach jednego zespołu. Ponadto, koszty szkoleń, narzędzi czy dostępności również rozłożone są na większą ilość projektów. Dostawca, z uwagi na swoje różnorodne doświadczenie współracy z wieloma organizacjami zyskuje też ekspertyzę w tym, jak najlepiej i najsprawniej pomóc Klientowi. Rozumie, których kompetencji należy użyć w konkretnych zadaniach. To wszystko zebrane w całość pozwala mu dowieźć Klientowi wysokiej jakości usługę w optymalnej cenie.

Zapytaj nas o wycenę implementacji vCISO w Twojej organizacji korzystając z formularza pod artykułem.