Podsumowanie:

- CISO jest osobą odpowiadającą za całość bezpieczeństwa w organizacji.

- CISO zwykle pełni rolę doradczą lub nadzorczą, dlatego w organizacji powinny być powołane inne role, które dostarczą CISO odpowiedniej wiedzy i będą realizowały zadania na poziomie operacyjnym, takie jak: IOD, CIO, audyt wewnętrzny i inne.

Bezpieczeństwo to gra zespołowa

Wiele organizacji nie jest w stanie poradzić sobie z budową efektywnego zespołu bezpieczeństwa. Powody są różne, ale najczęściej wymieniane są dwa:

- Brak kompetencji do budowy takiego zespołu

- Brak środków na jego utrzymanie

- Niski poziom dojrzałości organizacji

Ważny fragment

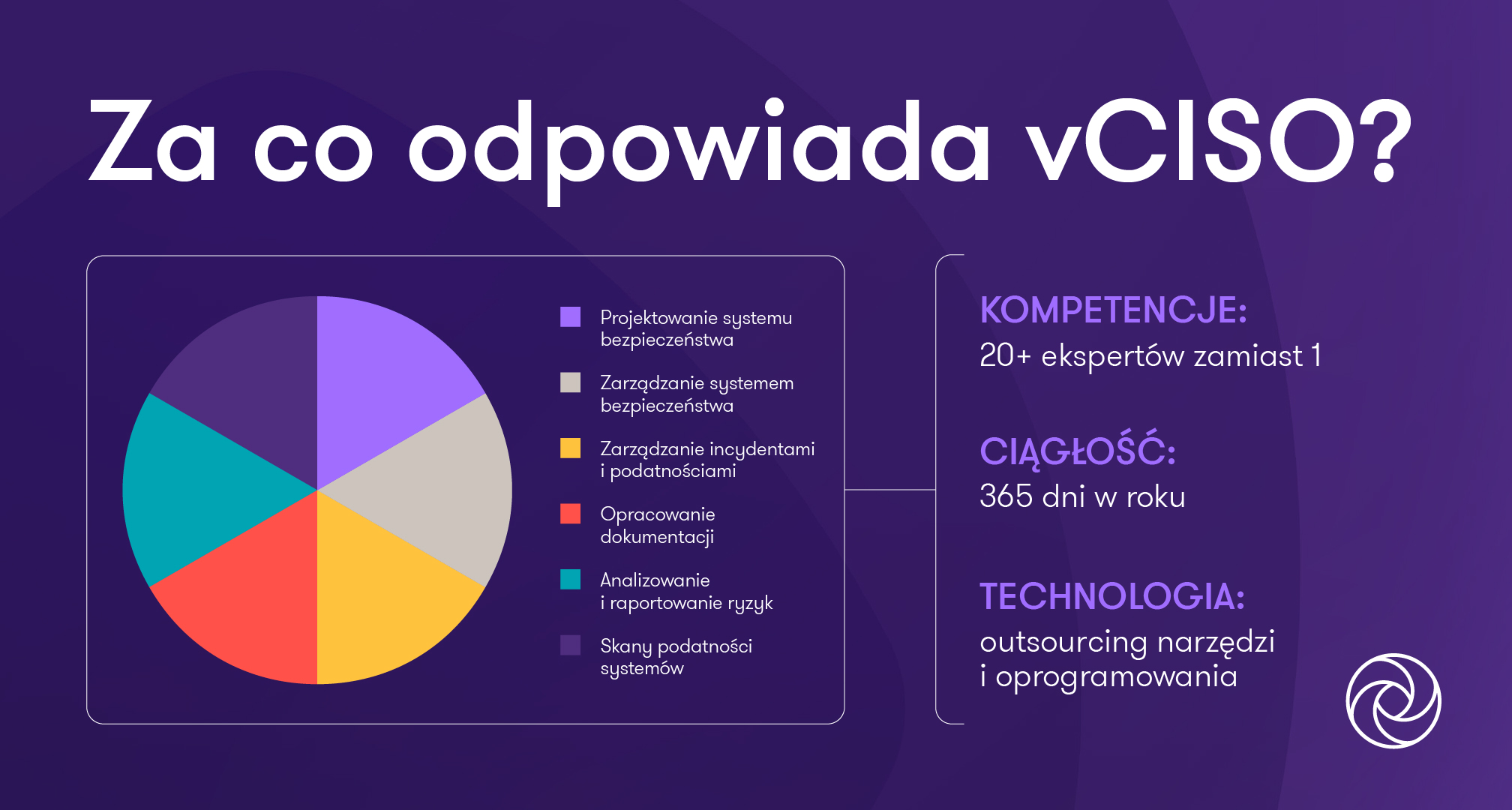

Dla takich organizacji najłatwiejszym i najszybszym w realizacji wyjściem jest skorzystanie z usługi wirtualnego CISO – vCISO. Nie mam tu na myśli body leasingu, jak zasugerowałem w tytule. Usługa vCISO jest kompleksowym podejściem do bezpieczeństwa informacji polegającym na dostarczeniu całego zespołu dla zapewnienia kompleksowego bezpieczeństwa.

Czytaj więcej: vCISO – ile kosztuje wirtualny szef bezpieczeństwa informacji?

Jakie role zastępuje szef bezpieczeństwa CISO

Wśród ról, jakie może zastąpić takie podejście są:

- Pełnomocnik zarządu ds. bezpieczeństwa (Information Security Officer, ISO) – doradca Zarządu w zakresie bezpieczeństwa na poziomie strategii organizacji

- Manager ds. zarządzania zgodnością (compliance manager) – zapewnia zgodność procedur z prawem i wytycznymi wewnętrznymi,

- Manager ds. zarządzania ryzykiem (Risk manager) – realizuje proces zarządzania ryzykiem w oparciu o ustaloną metodykę i strategię zarządzania bezpieczeństwem,

- Inspektor ochrony danych, IOD (Data Protection Officer, DPO) – odpowiada za zgodność procesów przetwarzania danych osobowych z wymaganiami RODO na poziomie nadzorczym,

- Koordynator ds. ochrony danych osobowych (Personal Data Coordinator) – realizuje operacyjne procedury zarządzania danymi osobowymi, np. uzupełnianie rejestrów, wspieranie działów biznesowych, obsługa zgłoszeń

- Inżynier ds. bezpieczeństwa – implementuje opracowane polityki bezpieczeństwa w rozwiązaniach technicznych mających wspierać zarządzania bezpieczeństwem

- Audytor – weryfikuje czy organizacja stosuje się do opracowanych wymagań i czy robi to w sposób właściwy,

- Pentester – weryfikuje czy systemy, na których pracuje organizacja zostały właściwie zaprojektowane i zabezpieczone.

Wirtualny szef bezpieczeństwa vCISO – zakres wsparcia

W ramach usługi vCISO z wyżej wymienionych ról można korzystać elastycznie planując zakres prac w krótkich odcinkach czasu i angażując w nie osoby o dedykowanych kompetencjach. Mamy więc pewność, że zadania wykonuje osoba posiadająca wiedzę i doświadczenie w danej dziedzinie.

Usługa vCISO zapewnia korzyści takie jak body leasing, w tym szybki start usługi czy przewidywalność kosztów, a jednocześnie niweluje jego najpoważniejszy mankament, ponieważ zamiast dedykowanego konsultanta, dostarcza kompetentny i zintegrowany zespół, który posiada szeroki zakres kompetencji i doświadczenie w realizacji programów bezpieczeństwa informacji na różnych poziomach dojrzałości organizacji.

WSPÓŁAUTOR: Grzegorz Ciechomski